RansomHub: qué es y cómo actúa

RansomHub se alza como uno de los grupos de ransomware más importantes de la actualidad.

Son varios los motivos que están haciendo que este grupo se destaque: desde su propagación a través del modelo de ransomware como servicio (RaaS), a sus capacidades técnicas avanzadas para lograr el control remoto de dispositivos y evadir la detección de los sistemas de monitoreo EDR.

En un momento sin precedentes en el auge de los ciberataques en general y del ransomware en particular, la aparición de RansomHub preocupa al haber demostrado altas capacidades de daño. Según datos del FBI, desde su creación en febrero de 2024 hasta agosto de ese mismo año se habían registrado ataques a 210 organizaciones. Además, para septiembre de 2014, este grupo ya estaba detrás del 19% de todos los ataques de ransomware, según datos publicados en CheckPoint.

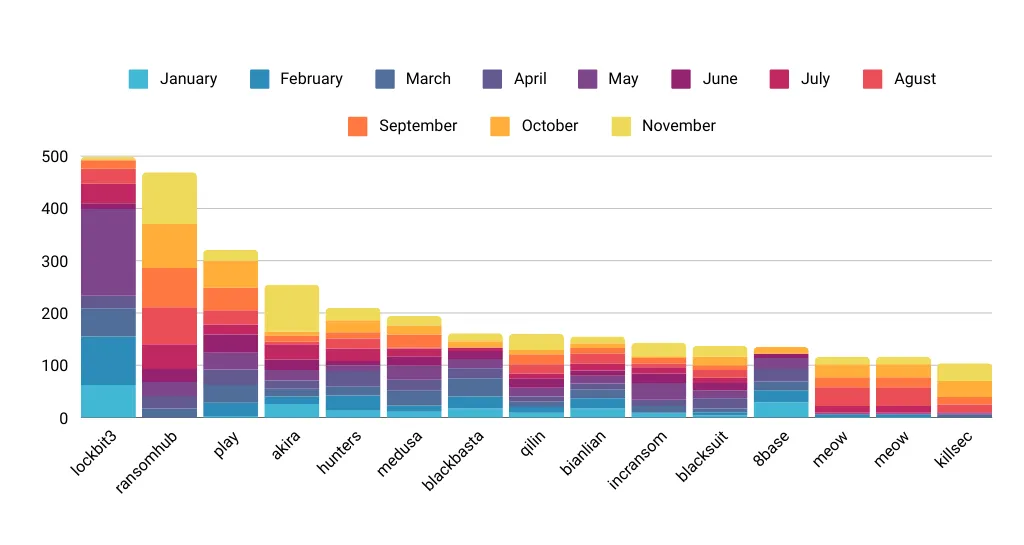

Los datos provenientes de fuentes públicas analizados por parte de Lab52, la división de ciberinteligencia de S2 Grupo, muestran el aumento de víctimas a nivel mundial también en noviembre, situándose en estos momentos como el grupo RaaS más destacado, por detrás aún de LockBit, que en mayo acumuló gran número de casos, para, posteriormente, descender.

De este modo, RansomHub se ha destacado en muy poco tiempo entre los grupos de ransomware más destacados en la actualidad.

En este contexto, conocer los métodos de ataque y las principales formas de protegerse resulta esencial para blindarse ante uno de los ransomware más dañinos de la actualidad. Lo analizamos.

¿Qué es RansomHub?

RansomHub es un modelo de ransomware como servicio (RaaS) establecido en el año 2024 y que ha ganado prominencia por la efectividad de sus técnicas.

Según la página “Sobre nosotros” de RansomHub, los miembros de este grupo tienen presencia local y están unidos por el propósito común de obtener beneficios económicos a través de sus ataques.

Siguiendo el modelo RaaS, RansomHub establece una serie de requisitos a sus afiliados. Unas condiciones cuyo incumplimiento implica el fin de la colaboración. Así, el grupo prohíbe el uso del ransomware contra organizaciones sin ánimo de lucro y contra ciertos países, incluyendo la Comunidad de Estados Independientes, China, Cuba y Corea del Norte.

Este modelo de ransomware ha crecido de forma significativa en 2024 gracias a que ofrece buenas condiciones económicas a los afiliados que lo emplean en sus ataques. Si bien las condiciones típicas ofrecen un 70% u 80% de beneficios para los afiliados, RansomHub eleva esta cifra hasta el 90%. Un hecho que ha atraído a una cantidad ingente de afiliados, provocando un pico de ataques especialmente intenso en julio y agosto de 2024. Así, la estrategia del grupo se ha centrado en maximizar el volumen de ataques en vistas a incrementar los beneficios obtenidos.

Principales características de RansomHub

- El ransomware ha sido construido a partir de Golang y C++

- Los objetivos del ransomware son Windows, Linux y ESXi.

- Presenta una alta velocidad de encriptado.

- Emplea un enfoque de doble extorsión: se ocupa de robar grandes cantidades de datos confidenciales y de codificar los equipos infectados, inutilizándolos. De este modo, la extorsión se refiere a ambos asuntos: devolver el acceso a los equipos y evitar que se publiquen los datos robados.

- A diferencia de otros ataques de ransomware, RansomHub no comparte de forma inmediata una nota con instrucciones para el pago. Se le entrega a la víctima un número de identificación y una URL a través de la cual puede ponerse en contacto con el atacante, además de un límite de tiempo (entre 3 y 90 días) antes de que los datos se publiquen en el sitio web del grupo.

- RansomHub se compromete a enviar un desencriptador para revertir el proceso de cifrado en caso de que el afiliado se niegue a hacerlo tras enviar el pago.

- El grupo desarrolló una nueva herramienta, EDRKillShifter, conocida por ser capaz de desmantelar soluciones de ciberseguridad del tipo Endpoint Detection and Response (EDR). Esto le permite sortear las medidas de seguridad vinculadas a los puntos de acceso en los sistemas y tomar el control.

- Una novedad introducida en julio por el propio grupo permite la encriptación en remoto. De este modo, a partir de un punto de acceso comprometido, les es posible encriptar datos en otros dispositivos dentro de la misma red. Esto implica que el atacante reduce sus huellas, complicando el rastreo del ataque. Además, a menudo este método se opera a través de dispositivos “no gestionados” (es decir, sin medidas de seguridad), complicando en gran medida la detección y resolución del ataque.

Contexto y origen de RansomHub

Como se ha mencionado, RansomHub apareció como nuevo grupo de RaaS en 2024. Su código fuente ha sido vinculado con el ransomware Knignt conforme a analistas de Symantec, lo que demuestra, una vez más, que parte del éxito del negocio del ransomware recae en el aprovechamiento que hacen los actores de los recursos ya existentes.

RansomHub fue el ransomware escogido por afiliados de BlackCat tras el notorio ataque sobre Change Healthcare, en el que el grupo BlackCat no cumplió sus acuerdos con sus afiliados y éstos decidieron atacar nuevamente a la víctima empleando RansomHub. Este hecho, entre otras características ya mencionadas, permitieron que el grupo ganase notoriedad.

A su vez, el grupo se benefició de la desarticulación de LockBit, que implicó que muchos de sus afiliados tuvieran que buscar nuevas herramientas de RaaS. provocando el ascenso de RansomHub como alternativa.

Cómo actúa RansomHub

Técnicas más frecuentes

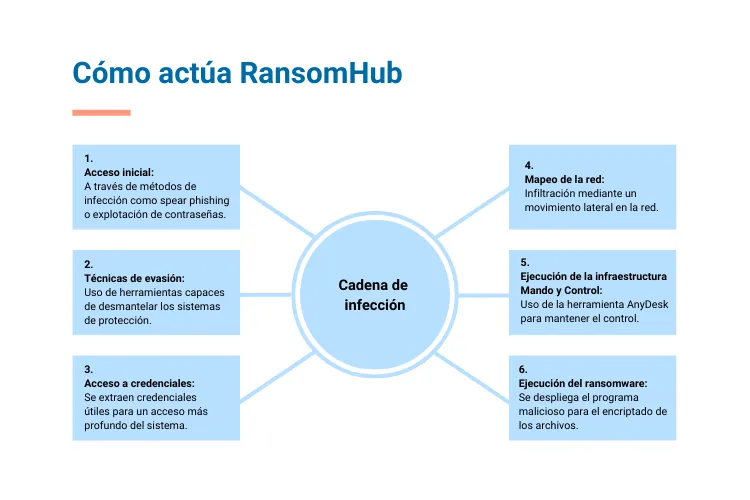

A continuación, detallamos la cadena de infección típica tal y como se ha observado en los ataques de RansomHub:

- Acceso inicial: se suele iniciar a partir de sistemas con acceso a internet y puntos de acceso de usuario. Los métodos de infección incluyen principalmente correos electrónicos de phishing dirigidos a víctimas específicas (spear phishing) y la explotación de vulnerabilidades o contraseñas.

- Técnicas de evasión: en este punto se busca evitar la detección por parte de las herramientas de seguridad. Se ha observado el uso de herramientas como “232.bat”, “tdsskiller.bat” o “killdeff.bat”, capaces de desmantelar los programas de protección y antivirus, además de eliminar los rastros de la actividad maliciosa del ransomware.

- Aumenta la escala del ataque a través del acceso a credenciales: el ransomware se ocupa de extraer credenciales útiles para lograr un acceso más profundo al sistema.

- Mapeo de la red de la víctima y movimiento lateral: RansomHub se ocupa después de lograr visibilidad sobre los recursos disponibles en la red para amplificar su impacto. Llegado el momento, el atacante se infiltra en los sistemas mediante un movimiento lateral a través de la red.

- Despliegue y ejecución de la infraestructura Command and Control: se ha detectado el uso de la herramienta AnyDesk (creada para usos legítimos) por parte de los atacantes para mantener su control sobre los sistemas infectados. A través de esta técnica se ejecutan comandos diversos y se exfiltran datos, además de continuar los movimientos laterales a través de la red.

- Ejecución del ransomware: tras aplicar las TTPs, se despliega el programa malicioso para el encriptado de los archivos. Todo ello apoyado en la herramienta EDRKillShifter, que se ocupa de que el ataque no sea detectado al interrumpir los procesos de monitoreo de seguridad. Esta herramienta también puede garantizar la presencia del software malicioso en el sistema, incluso después de que se descubran las primeras señales del ataque. Además, los atacantes pueden proteger la ejecución del ransomware mediante contraseña, dificultando las tareas de análisis de malware, conforme detalla el artículo de Lab52. Finalmente, el ransomware se ocupa de incluir una nota para el rescate.

Ejemplos recientes de ataques de RansomHub

Como ya hemos mencionado, un aviso del FBI describiendo específicamente las actividades de RansomHub en agosto de este año informaba de 210 víctimas en agosto de 2024.

De acuerdo con el registro de Halcyon, entre los ataques de RansomHub en los últimos meses se incluyen:

- Organizaciones sanitarias como el hospital regional de Millinocket en Maine, Planned Parenthood y Total Patient Care

- Cuerpos públicos como la Consejería Jurídica de la Presidencia en México o el ayuntamiento de Bucarest

- Organizaciones tecnológicas como Mélange Systems

- Agencias de marketing como New York Press Service

- Empresas manufactureras como Potteau-Labo

- Empresa profesionales como Commonwealth Architects

- Compañías vinculadas a la construcción como Del Electric

Impacto y riesgos para las empresas

Principales daños causados por RansomHub

Los ataques de ransomware entrañan graves consecuencias para las organizaciones, tanto económicas como reputacionales:

- Pérdida de operatividad y productividad. Ya que el ransomware se ocupa de encriptar sistemas, impide el acceso y el funcionamiento normal de la empresa. Un impacto que puede ser aún mayor si no se cuenta con copias de seguridad.

- Pérdida de datos. Los datos de que dispone la empresa pueden quedar inutilizables, ser borrados o perder su integridad.

- Robo de información sensible. Los atacantes pueden acceder a información de alto valor, incluyendo propiedad intelectual, datos personales de clientes o empleados, información financiera, contratos.

- Impacto legal. Dependiendo del ataque y la naturaleza de los datos robados, el ransomware puede también suponer una violación de la Ley de Protección de Datos.

- Costes financieros. Los costes aparecen en varios frentes: algunas organizaciones deciden pagar el rescate (aún sin garantías de recuperar el acceso a los sistemas); también existen costes vinculados a la recuperación de datos y sistemas, además de las posibles sanciones por incumplimiento de las leyes de protección de datos.

- Pérdida de reputación. Ante ataques que implican el robo de información y acceso a datos, las empresas sufren importantes pérdidas de confianza y daño a su imagen de marca, que también puede comprometer las relaciones con proveedores y socios.

De este modo, ataques de la gravedad de los perpetrados por RansomHub implican un proceso de recuperación largo y costoso que interrumpe de forma extremadamente dañina las operaciones de una organización y pone en riesgo su continuidad.

Sectores más afectados por este ransomware y perfil de las víctimas

La nota informativa del FBI citada más arriba menciona los siguientes sectores a los que pertenecían las víctimas identificadas hasta agosto de 2024: “industrias y sectores de infraestructura crítica: agua y aguas residuales, tecnologías de la información (TI), servicios y instalaciones comerciales y gubernamentales, salud, agricultura, servicios financieros, manufactura, transporte y comunicaciones”.

A su vez, análisis elaborados por CyberInt y CheckPoint proporcionan las siguientes claves para entender el perfil de las víctimas de estos ataques, que parafraseamos:

- Los ingresos medios de las organizaciones atacadas se situaron en 444 millones de dólares.

- Los ingresos del 84% de las organizaciones víctimas estaban por debajo de los 100 millones de dólares anuales.

- El 60% de las organizaciones son empresas pequeñas con menos de 100 empleados.

- La mayoría de organizaciones atacadas se sitúan en los Estados Unidos (43%) seguidos de Brasil. España concentra un 4% de los ataques.

Se trata por tanto de un perfil de organización amplio, que atiende a una variedad de industrias y volumen de negocio.

Cómo protegerse frente a RansomHub

El ejemplo de RansomHub demuestra las capacidades cada vez más avanzadas que demuestran los grupos de ransomware.

Capaces de evadir sistemas de vigilancia y monitoreo, y de tomar el control de los dispositivos, solo una estrategia de ciberseguridad integral y basada en la ciberresiliencia es capaz de hacer frente a este nuevo perfil de atacante.

Detallamos a continuación algunas de las claves específicas para protegerse contra este tipo de ataque:

Importancia de los sistemas de monitoreo

Los sistemas de monitoreo se hallan en el centro de las iniciativas para protegerse frente a RansomHub.

Esto es especialmente cierto teniendo en cuenta que este ataque pone el foco en evitar la detección por parte de las soluciones EDR (detección y respuesta en puntos de acceso).

Los sistemas de detección avanzados se ocupan de detectar anomalías gracias al análisis de patrones de comportamiento. De este modo, son capaces de marcar desviaciones que pueden ser indicativas de actividades maliciosas. Por ello, son cruciales para detener a tiempo los movimientos laterales o la encriptación de archivos no autorizada dentro de una red.

Igualmente, es preciso equipar estas soluciones con inteligencia de amenazas precisa y actualizada de modo que sea capaz de detectar cualquier nueva técnica.

Otras estrategias de prevención efectivas

El informe del FBI citado más arriba cita una serie de acciones para mitigar las amenazas vinculadas al ransomware en general y a RansomHub en particular:

- Adoptar una política que garantice que las actualizaciones de software, sistemas y firmware se instalan de forma inmediata.

- Implementar herramientas de autenticación multifactor y resistentes al phishing (no basadas en SMS) en todos los servicios en los que sea posible. Los accesos deben estar limitados según roles para reducir la exposición, y se deben implementar auditorías regulares para detectar vulnerabilidades.

- Fomentar las acciones de formación a los usuarios para saber reconocer intentos de phishing, incluidos los más sofisticados.

Además de estas acciones, son también recomendables en vistas a protegerse frente a ransomware avanzado como el de RansomHub:

- Fortalecimiento de los sistemas de protección endpoint a través de inteligencia de amenazas. Los endpoint deben quedar aislados y el acceso a los mismos, limitado y restringido en procesos de verificación continua, en vistas a limitar los posibles intentos de movimiento lateral.

- Protección a los controladores. Se trata de prevenir los accesos no autorizados y la manipulación de los controladores del sistema, teniendo en cuenta que RansomHub también utiliza esta táctica. Para ello, es posible implementar herramientas que se aseguren de que cualquier controlador no confiable no pueda ejecutarse.

Todas estas medidas deben seguir un enfoque estandarizado e integral y sujeto a mejoras continuas en base a la aparición de nuevas amenazas.

Es aquí donde entra en juego la experiencia y conocimientos de los profesionales en ciberseguridad.

Desde S2 Grupo acompañamos a las organizaciones en el diseño de estrategias de ciberseguridad capaces de hacer frente a un entorno digital cada vez más hostil.

A través de nuestros servicios de ciberseguridad avanzada, como nuestra solución Threat Intelligence, generamos ecosistemas ciberseguros para proteger los sistemas y redes de las organizaciones.

¿Quieres saber más sobre cómo proteger a tu organización frente al auge de los grupos de ransomware y otras amenazas avanzadas? Ponte en contacto con nosotros y habla con nuestro equipo sobre cómo podemos ayudarte.